SAML(セキュリティ アサーション マークアップ言語)は異なる当事者間の認証と認証資格情報をやりとりするための標準技術です。SAML の最も一般的な使用は、Web ブラウザのシングルサインオン(以下、SSO と略す)です。2018年2月以降、Alteryx Server は SAML に対応しています。現在のところ、Alteryx Server における SAML は、具体的に Ping One と Okta の2社のプロバイダーで検証されています。この記事では、Alteryx Server でPingOne用に SAML を設定する方法を詳しく見ていきます。

Part 1:PingOne に Alteryx を追加

このプロセス全体は、まず始めにシングルサインオンプロバイダー側の設定を行います。ここでは、PingOne にアプリケーションとして Alteryx を追加する方法の概略を段階を追って示しています。

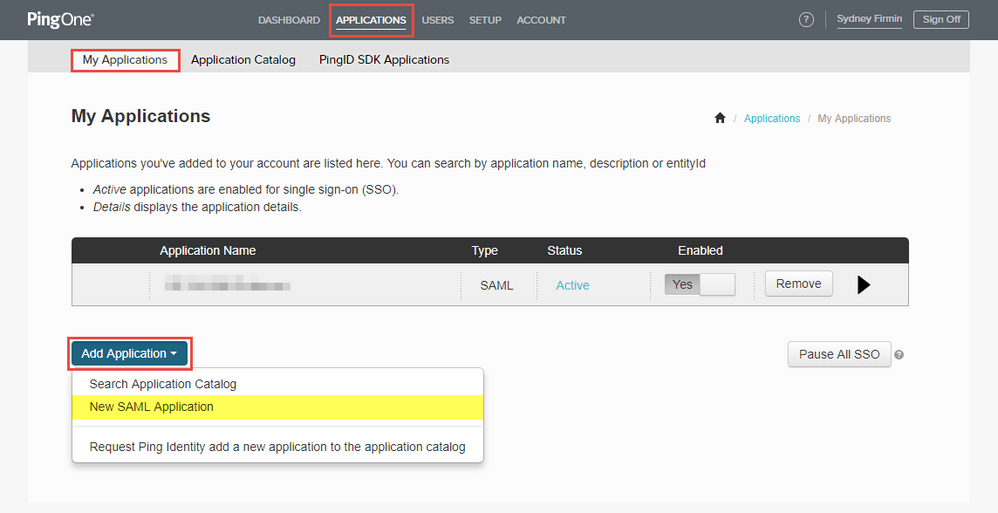

- PingOne の設定ウィンドウで、アプリケーション > マイアプリケーション に進み、アプリケーションの追加をクリックして、新しい SAML アプリケーションを選択します。

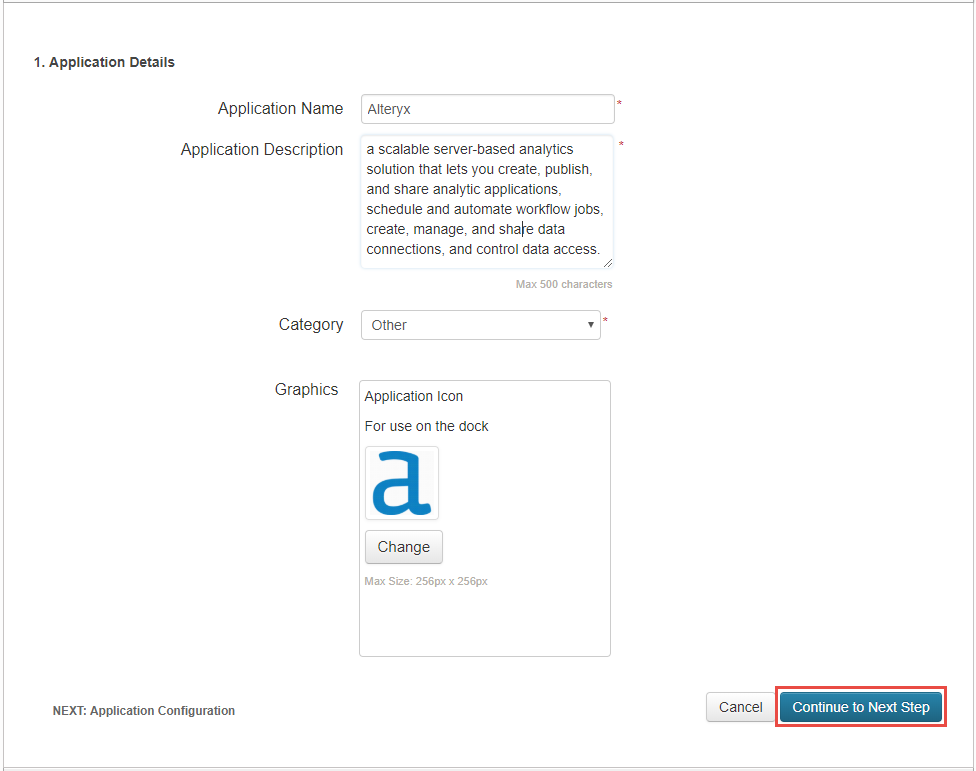

2. 名前、説明、Alteryx の詳細を入力し、[続行] をクリックして次のステップに進みます。

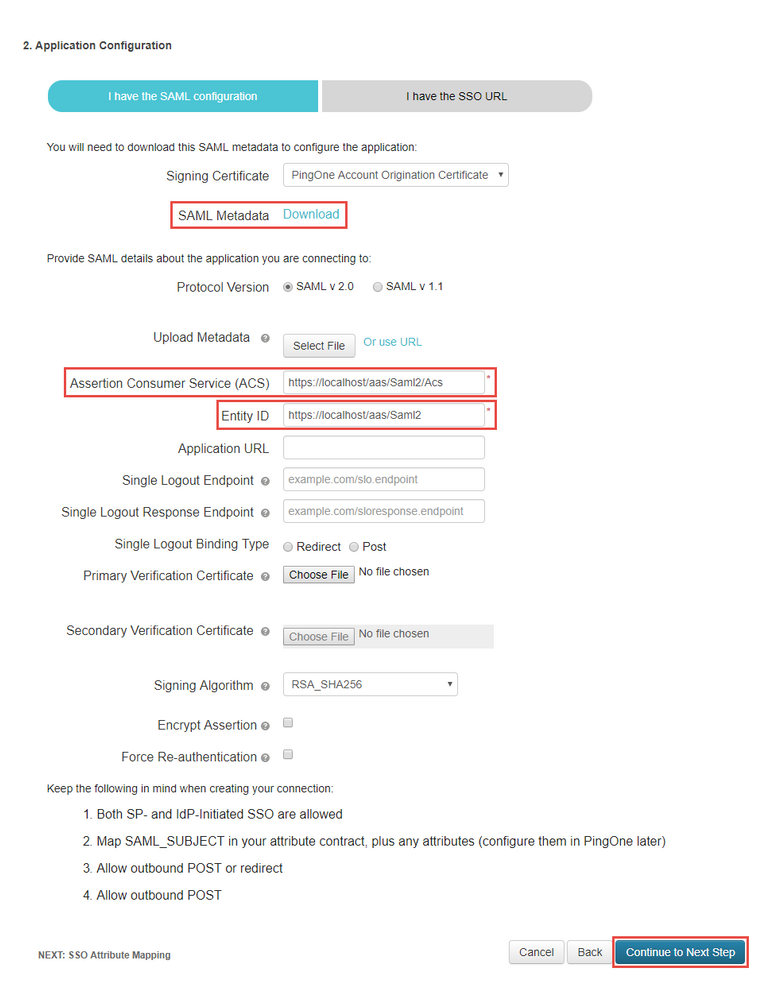

3. 次の画面で、SAML メタデータファイルをダウンロードし、保持します。Alteryx Server 側でシステム設定を構成するときにこれが必要になります。

アサーションコンシューマーサービスフィールドに以下を入力します:https://YOURGALLERYURLHERE/aas/Saml2/Acs

エンティティ ID フィールドに以下を入力します:https://YOURGALLERYURLHERE/aas/Saml2

[続行] をクリックして次のステップに進みます。

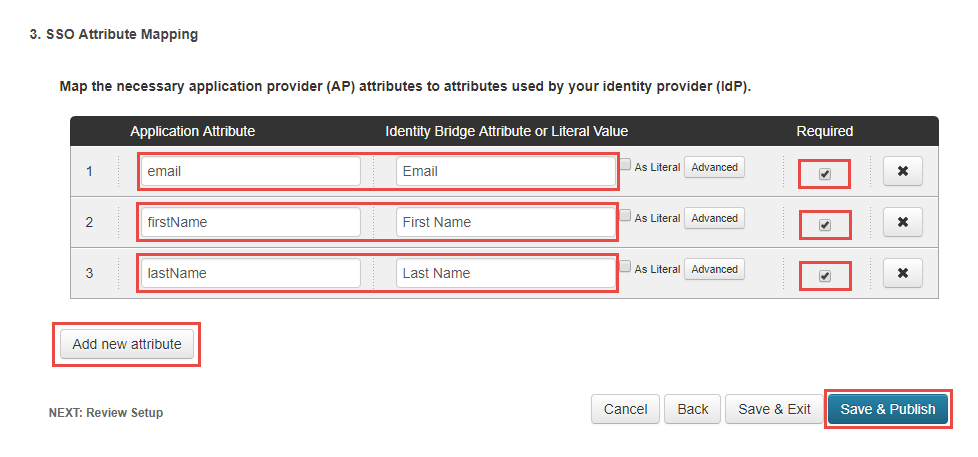

4. SSO属性マッピングで、アプリケーション属性に、Eメール、名、性を追加し、それぞれのブリッジ属性の識別もしくはリテラル値を、Eメール、名、姓にそれぞれ設定します。要求に応じて、属性にマップされた3つの SSO をすべて設定します。

保存して公開を選択します。

Part 2:Alteryx システム設定の構成

Alteryx が PingOne に追加されたら、Alteryx Server のシステム設定にS AML を構成可能になります。

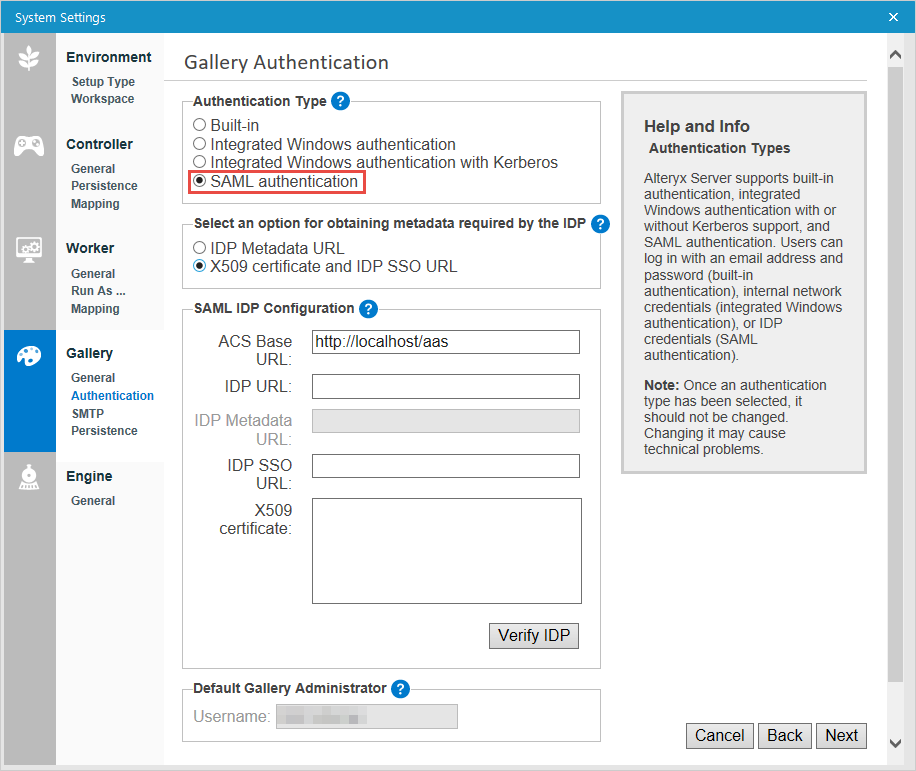

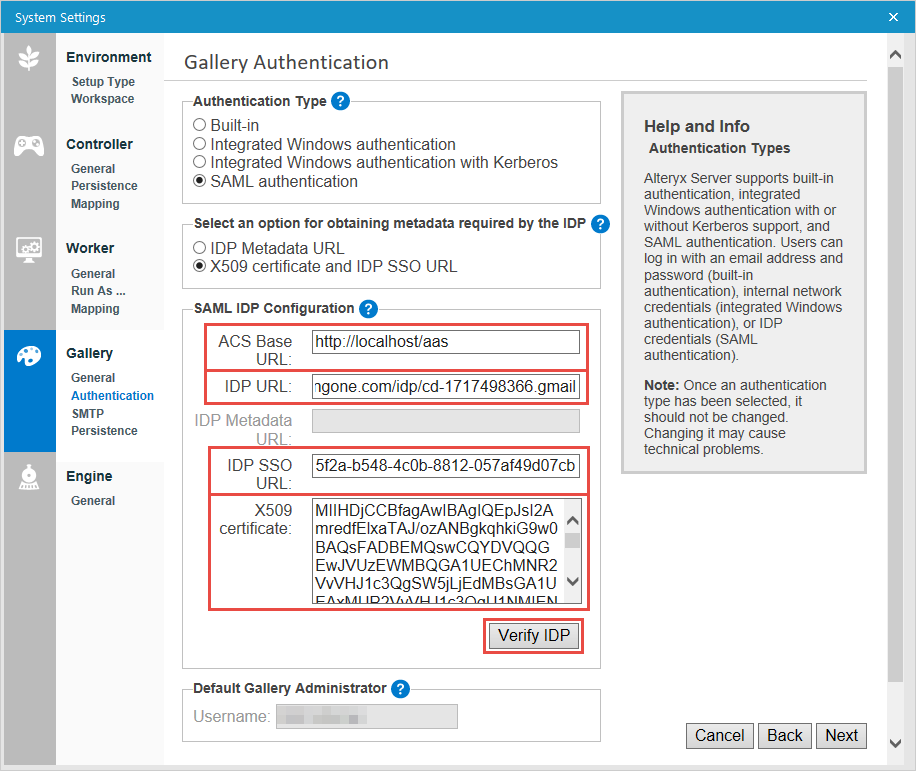

- Alteryx システム設定では、ギャラリー > 認証 に到達するまで [次へ] をクリックし、認証タイプに SAML 認証を選択します。

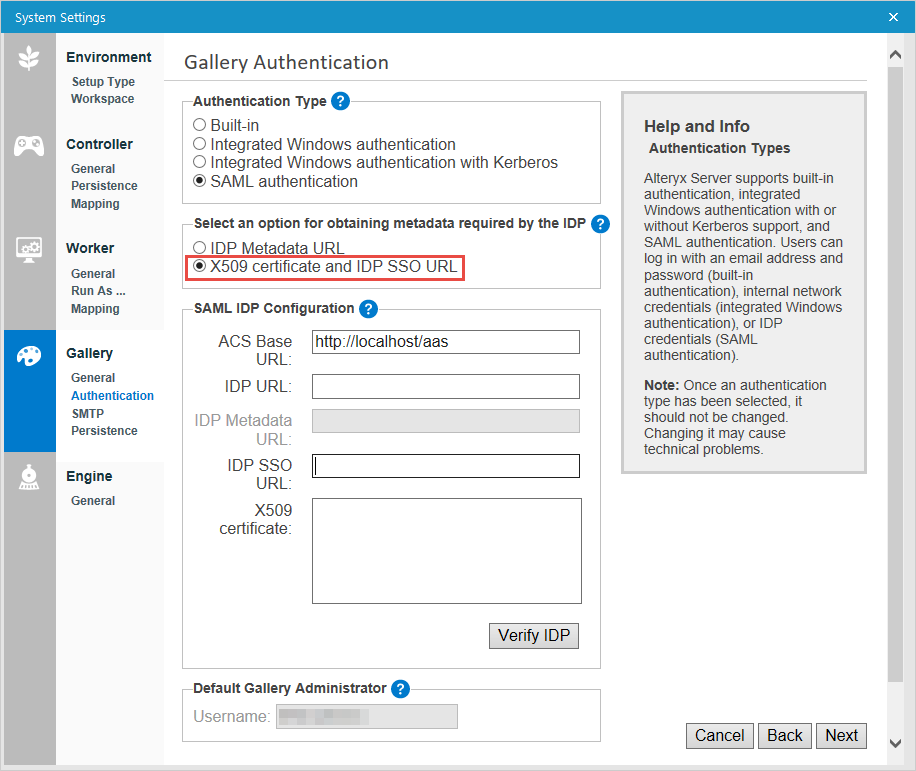

2. IDP(アイデンティティプロバイダ)が要求するメタデータを取得するには2つのオプションがありますが、現在 PingOne は、X509 認証と IDP SSO URL のみを許可するよう設定されているため、このオプションを選択することになります。

3. ACE Base URL フィールドは、自動入力値にしておきます。

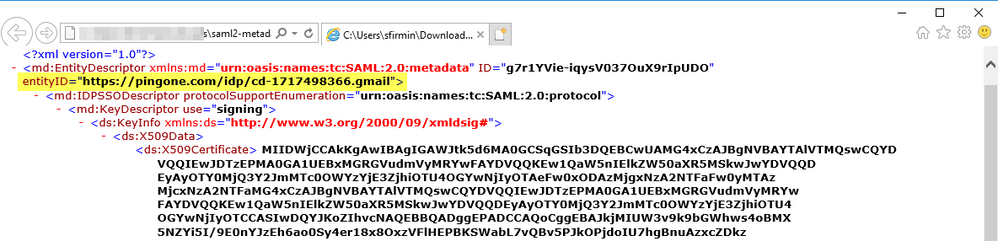

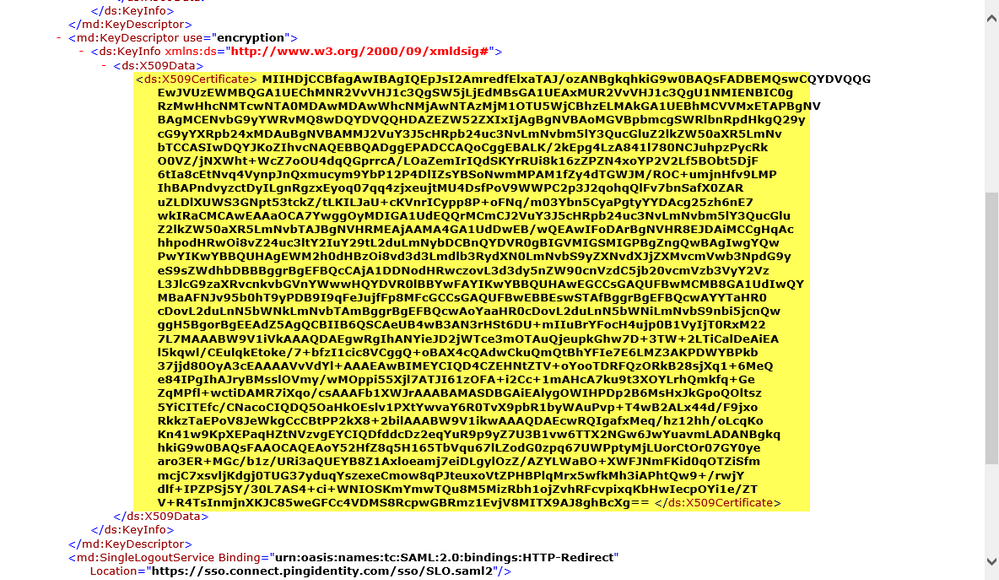

IDP URL は PingOne からエクスポートされた SAML メタデータ(Part 1、Step 3)にリストされたエンティティ IDになります。

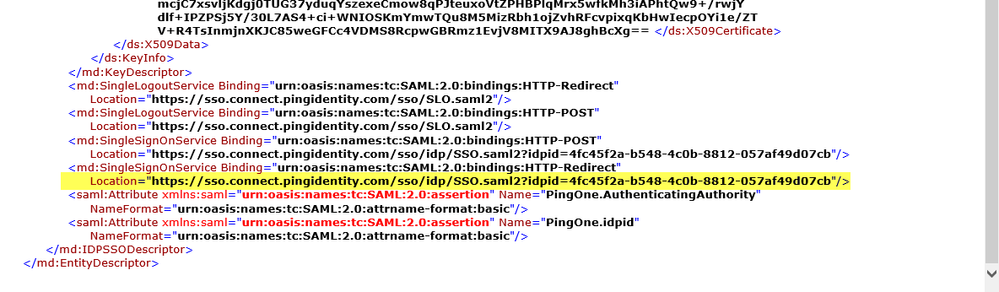

IDP SSO URL は、同じメタデータドキュメントの SingleSignOnService バインディングロケーション属性になります。

X509 証明書は SAML メタデータドキュメントからコピー ペーストできます。

注記:現在、このコピー ペーストがキャリッジリターンを含む場合、認証サービスのクラッシュが起こるという既知の問題があります。 まず証明書をノートパッドなどにコピーペーストして、フォーマットを取り除いてください。

4. これらのフィールドのそれぞれが入力されたら、[IDP の検証] ボタンをクリックします!

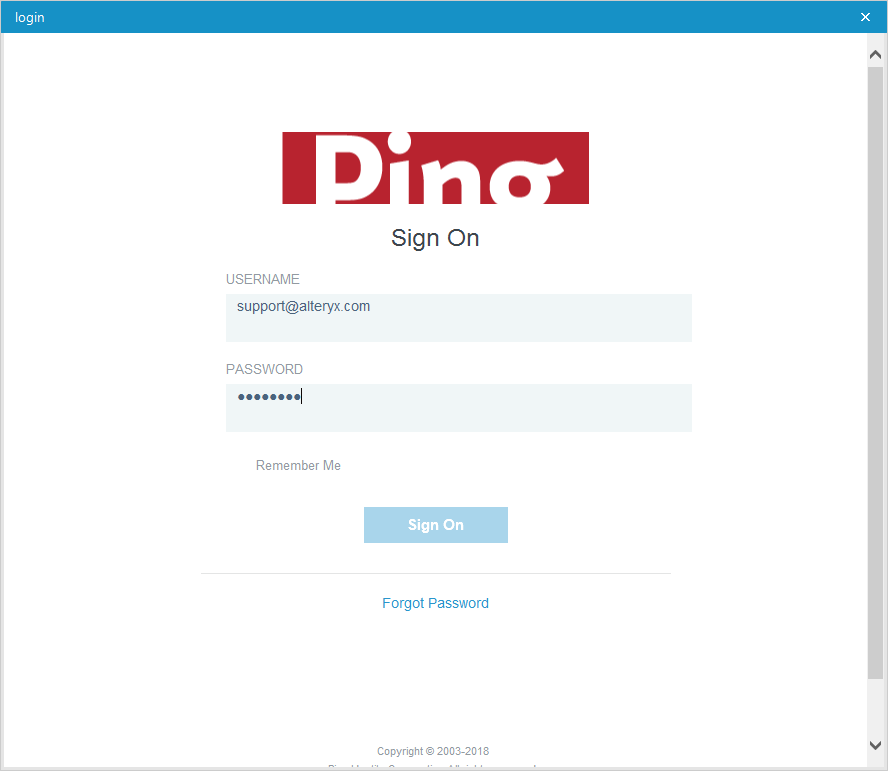

5. PingOne ログイン画面が表示されます。お客様の PingOne 資格情報を入力し、サインオンを選択します。

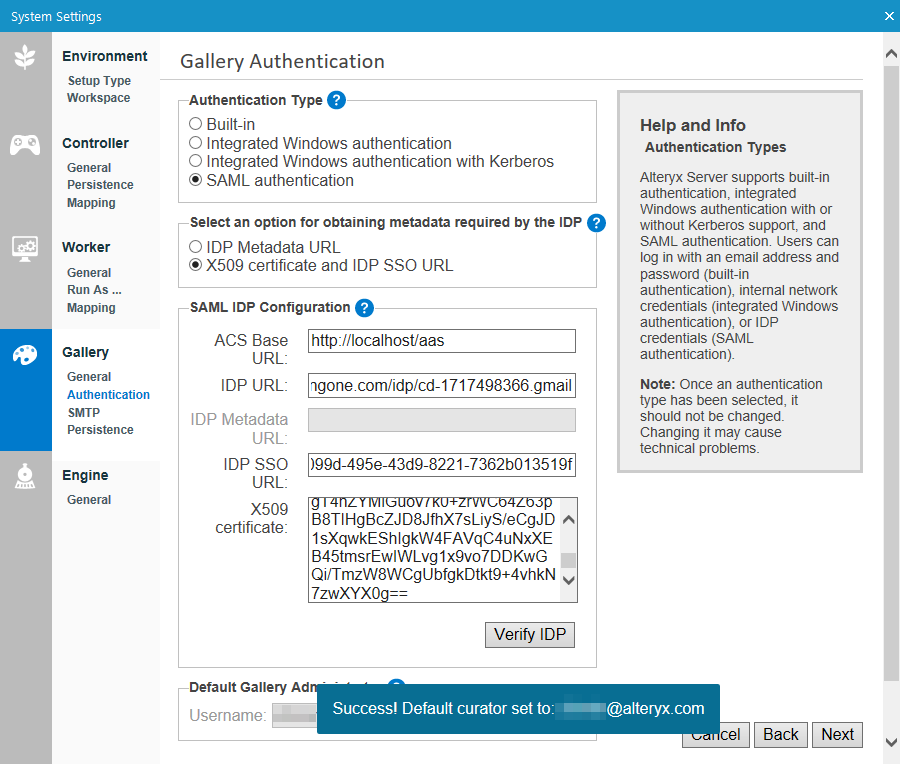

6. 検証が済んだら、システム設定画面の右下にポップアップメッセージが表示されます。注記:検証から IDP へのサインインに成功した最初のユーザーは、デフォルトのギャラリー管理者(キュレーター)になります。

残りの構成オプションを [次へ]、[完了] の順にクリックし、Alteryx システム設定構成を完了します。

ギャラリーに移動して、サインインをクリックするときは、お客様の PingOne 資格情報でサインインできます。やったー!